Ron Amadeo / Google

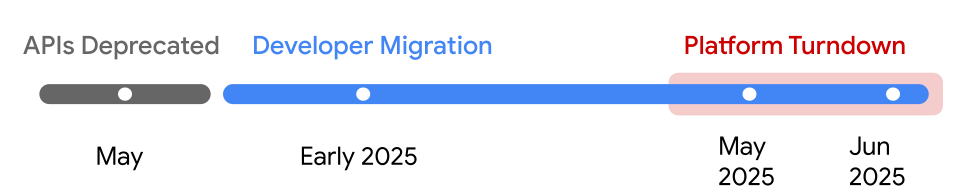

Google está acabando con las API de Google Fit. La plataforma existía originalmente para sincronizar datos de salud de dispositivos de fitness de terceros con su cuenta de Google, pero ahora está disponible. Ser asesinado. La obsolescencia de la API tuvo lugar el 1 de mayo y Google dejó de aceptar nuevos registros de API. La fecha de cierre oficial es el 30 de junio de 2025.

La API de Google Fit se lanzó en 2014, apenas unas semanas después de que Apple anunciara Healthkit en iOS 8. El objetivo de ambas plataformas es convertirse en un depósito central de datos de salud de diversas aplicaciones y servicios. En lugar de ver los pasos en una aplicación y el peso en otra, todo podría consolidarse en una ventanilla única para métricas de salud. Google tenía muchos socios de renombre en el lanzamiento, como Nike+, Adidas, Withings, Asus, HTC, Intel, LG, así como fabricantes de aplicaciones como Runtastic y RunKeeper.

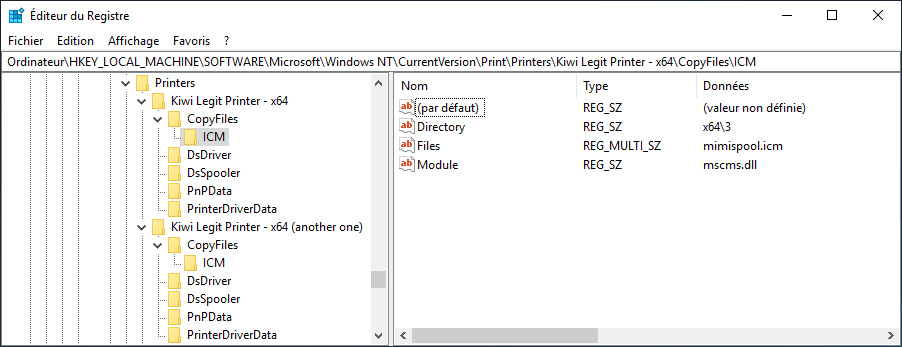

Si avanzamos hasta 2024, nos encontramos con la conocida historia de que Google no puede poner todo su peso detrás de una única solución. Hoy Google tiene tres API de fitness competitivas. Hay un «guía comparativa» en el sitio de desarrolladores de Android que detalla las diferencias entre la «API Health Connect», la «API web de Fitbit» y la «API REST de Google Fit».

Además de eliminar la API, Google Fit parece ser un producto muerto en general. El acuerdo de Google para adquirir Fitbit se cerró en 2021, lo que convirtió a Fitbit en la nueva y brillante marca de fitness y trajo consigo la API de fitness número 2. Los nuevos productos de Google, como Pixel Watch y los teléfonos Pixel, vienen con la aplicación Fitbit como solución de fitness integrada en lugar de Google Fit y la aplicación Google Fit no ha visto una actualización significativa en algún tiempo.

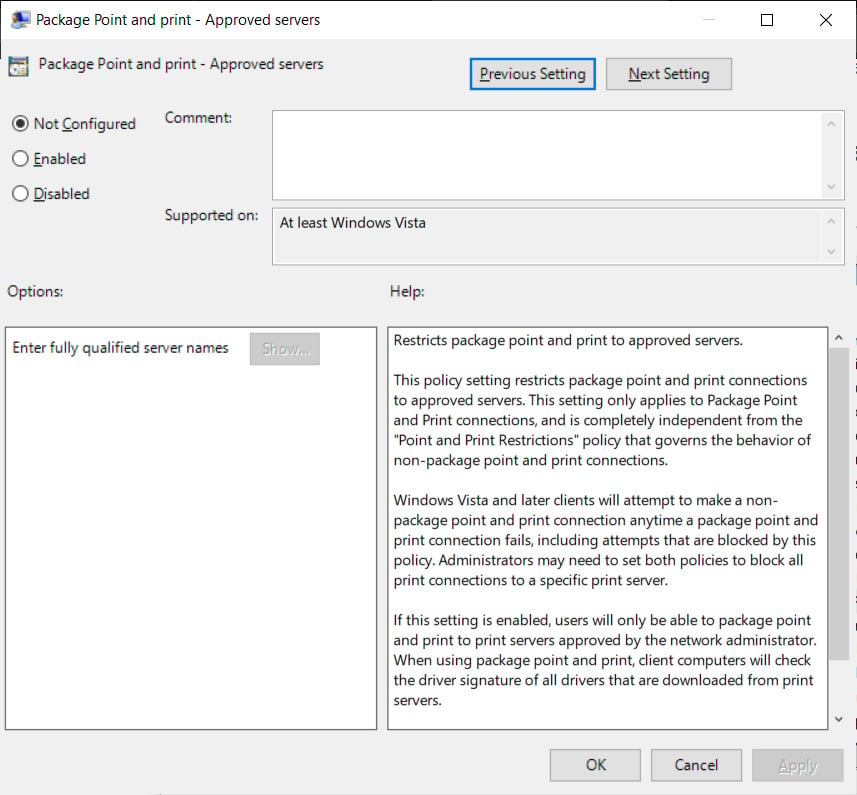

Cronología del cierre de la API de Google Fit.

La nueva API de fitness de Google, Health Connect, tiene una aplicación «beta» en Play Store desde 2022 que solo funciona con Android 13, y en Android 14, Health Connect se integró en el sistema operativo como un marco de código abierto para almacenar salud. datos. El lanzamiento de Android 14 fue hace solo siete meses, y con el lento cronograma de actualización de Android y la adopción de funciones aún más lenta por parte de los desarrolladores, es difícil decir demasiado sobre HealthConnect. Google señala que la versión Play Store de Health Connect y la versión Android 14 de Health Connect no son lo mismo (!), y una automática Pantalla emergente “Migración” Y reiniciando el dispositivo es necesario actualizar a la versión 14 de Android. Google no ha dicho nada sobre la compatibilidad con versiones de Android anteriores a Android 14 (¿o 13?), por lo que incluso en 2025, la actualización lenta de Android significa que será una API con soporte débil para dispositivos.

Un cambio destacado en la guía de comparación de Google es que, si bien la API de Fitbit sincroniza los datos de salud con su cuenta de Fitbit (las cuentas de Fitbit también se cerrarán en 2025) y la API de Google Fit sincroniza los datos de salud con su cuenta de Google, Health Connect no hace esto. No sincronice con ningún proveedor de nube. La documentación sobre Health Connect nunca menciona la nube. Desde la perspectiva de la plataforma, la falta de sincronización en la nube convierte a Health Connect en un estándar neutral y no afiliado a Google para almacenar datos de salud. Google también promociona la falta de almacenamiento en la nube como una característica de privacidad. Y al igual que Google y Samsung asociados para Wear OS (supongo que era un proyecto relacionado), Samsung acordó abandonar el «API de plataforma de salud» y es un socio de lanzamiento para Conexión Santé.

Desde la perspectiva del usuario, sin sincronización en la nube, ¿qué sucede con mis datos de salud si cambio de dispositivo o si mi teléfono se estropea? ¿Puedo ver fácilmente mis datos de salud en una tableta o aplicación web más capaz, o no funcionará? Por ahora, todo lo que se habla de «compartir» se limita a aplicaciones o dispositivos locales que se sincronizan directamente con su teléfono, como un reloj inteligente. La aplicación de Fitbit puede mostrar archivos de terceros Conexión de salud datos por el momento, pero no está claro si sincronizará datos de terceros con la nube. Google señala que «nuestras ofertas de Android Health API se han trasladado a un modelo en el dispositivo, por lo que no habrá alternativa a Fit REST API». (A API DESCANSOpor definición, se hace en Internet.)

De la empresa guía de migración señala que las API de Google Fit y Health Connect no son compatibles y, por ahora, Google recomienda brindar soporte a ambas a medida que los usuarios y fabricantes pasan de una API a otra. La guía también afirma rotundamente: «No recomendamos migrar a Health Connect si ya eres desarrollador de la API web de Google Fitbit», y luego no ofrece alternativas. Entonces, parece que el objetivo es almacenar datos solo en el dispositivo, y todos los dispositivos que usan API web dejarán de sincronizarse en 2025.

Además, a pesar de la misma edad, el ecosistema Healthkit de Apple no es así está detenido y seguirá funcionando. A medida que Google comience de nuevo, Healthkit seguirá haciendo crecer su ecosistema y su ya significativo liderazgo, y Apple seguirá generando confianza entre usuarios y desarrolladores.